Об особенностях энегопотрнбления ESP-1 и ESP-1S

Полноценный почтовый сервер с iRedMail на Ubuntu

Полноценный почтовый сервер с iRedMail на Ubuntu

Тематические термины: iRedMail, Ubuntu, Postfix, Dovecot, Roundcube, POP3, IMAP, PTR, SPF, DKIM

После установки iRedMail мы получим почтовый сервер со следующими возможностями:

- Управление почтовыми ящиками с помощью веб-интерфейса.

- Поддержка виртуальных доменов и почтовых ящиков.

- Подключение к ящикам по POP3 и IMAP.

- Хранение данных в СУБД.

- Возможность работать с почтой удаленно с помощью браузера.

- Шифрование при передаче сообщений.

- Защита от СПАМа и вирусов.

- Защита сообщений от попадания в СПАМ.

Генератор DSS OLED 128×64 SPI STM32F3

Генератор DSS OLED 128×64 SPI STM32F3

- 0.1Hz ~ 2.0 mHz

- WaveTable 2048x12bit

- sinus, пила, обратная пила, треугольник, прямоугольник, pulse

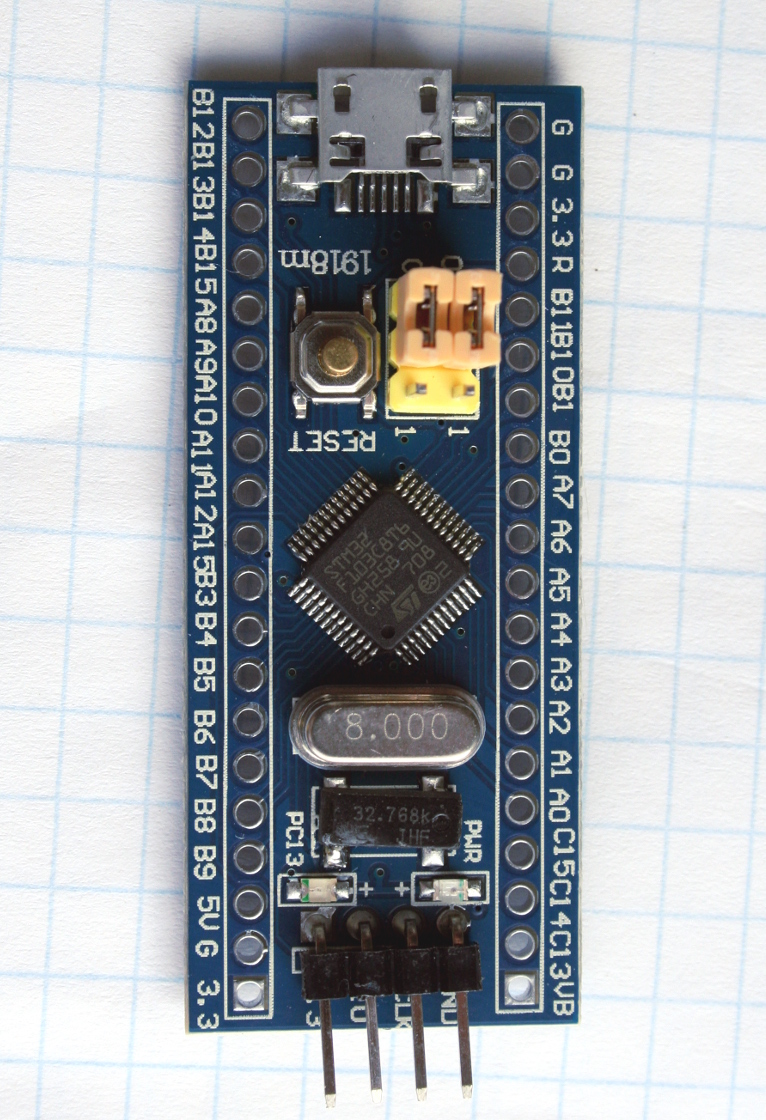

- STM32F303K6 LQFP32, Ext 8 MHz, Voltage 3.3 V

- OLED 128×64 SSD1306 (SPI)

Вращение энкодера — смена частоты (в формате 1-2-5)

Кнопка энкодера — смена формы сигнала

Длинное нажатие кнопки — изменение контрастности индикатора

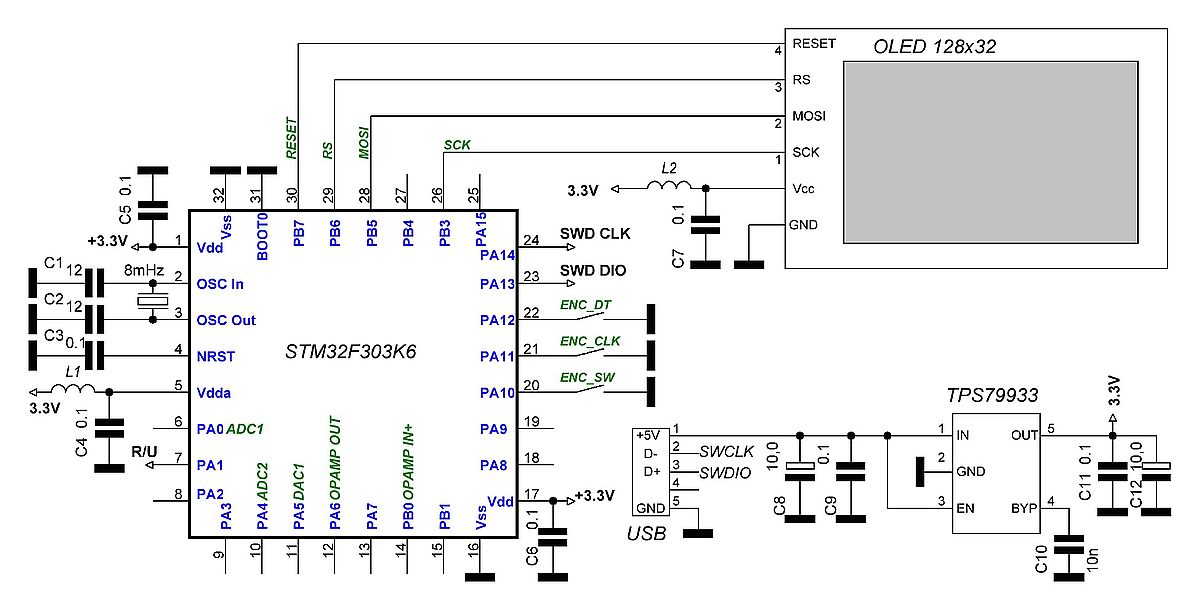

Схема генератора DSS OLED

Выход генератора на DAC1_OUT2 Port A5 (11 вывод STM32F303K6 LQFP32)

Схема SPL7

Синус 2048 точек 12 бит

Пульс 2048 точек 12 бит

Прошивка 2019-04-26 кварц 25мГц

Прошивка 2018-11-20

Прошивка 2018-06-16

Программируем Ардуино «по воздуху» через ESP-link

Программируем Ардуино «по воздуху» через ESP-link

У меня дома трудится масса устройств умного дома. Большая часть из них использует недорогие платы Arduino Pro Mini или микроконтроллеры Atmega328 с прошитым ардуиновским бутлоадером. Иногда, с приходом новых идей, требуется перепрограммирования всех этих устройств. Монтаж-демонтаж контроллера, встроенного в какую нибудь люстру то еще удовольствие. Скакать под потолком с ноутбуком тоже удовольствие ниже среднего. В последних сборках я устанавливаю микроконтроллеры на съемных панельках, что позволяет вынуть его, запрограммировать и вставить обратно.