На этой странице рассмотрено создание VPN (Virtual Private Network «виртуальная частная сеть») для удаленного доступа пользователя на ОС Windows 10 к сети организации с использованием протокола PPTP через маршрутизатор MikroTik.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

PPTP (Point-to-Point Tunneling Protocol) туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети wiki. PPTP обладает уязвимостью в протоколе аутентификации MS-CHAP v.2. Уязвимость была закрыта за счет протокола расширенной проверки подлинности EAP (PEAP). Разработчик протокола корпорация Microsoft рекомендует вместо PPTP использовать L2TP или SSTP. Так как PPTP встроен в каждый Windows и легко настраивается, его еще используют. Описание PPTP представлено в исторических целях и для понимания упрощенной настройки VPN. Взломостойкость зависит от сложности и длинны пароля.

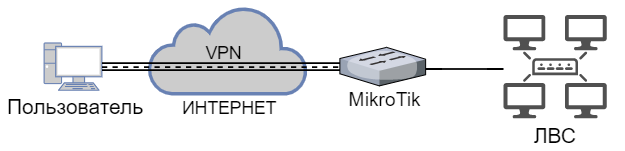

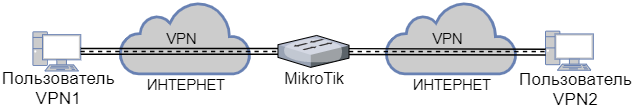

Схема подключения удаленного пользователя к сети организации на рисунке ниже.

VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.47.

Первоначальная настройка роутера выполнена по этой инструкции.

Быстрая настройка VPN PPTP представлена тут .

Порядок действий.

7.Настройка VPN соединения пользователя (клиента) в Windows 10.

8.Подключение к общей папке через VPN.

Входим в меню роутера из локальной сети через WinBox (ССЫЛКА).

1.Запускаем WinBox, нажимаем на вкладку Neighbors и видим доступные в сети роутеры.

2.Кликаем на MAC или IP-адрес нужного роутера.

3.Адрес отобразится в строке Connect To:

4.Вводим логин.

5.Вводим пароль.

6.Нажимаем кнопку «Connect».

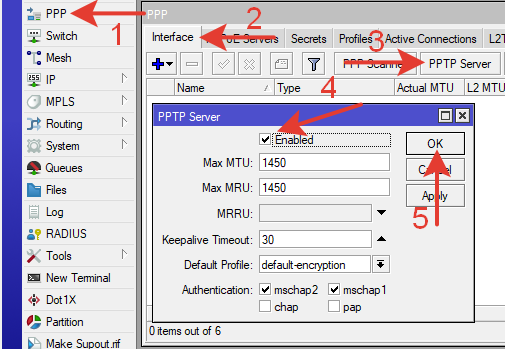

1.В боковом меню выбираем PPP.

2.В открывшемся окне PPP переходим на вкладку Interface.

3.В верхней панели нажимаем кнопку PPTP Server.

4.В открывшемся окне ставим галочку напротив Enable.

5.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

1

|

/interface pptp—server server set enabled=yes

|

3.Создание пула IP-адресов для VPN пользователей.

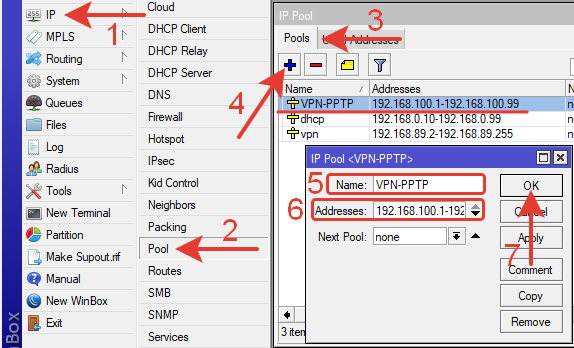

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Pool.

3.В открывшемся окне IP Pool переходим на вкладку Pools.

4.Нажимаем синий крест (плюс).

В открывшемся окне NEW IP Pool вводим параметры:

5.Name: VPN-PPTP (любое понятное имя латиницей)

6.Addresses: 192.168.100.10-192.168.100.254 (желаемый диапазон IP для VPN)

7.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

1

|

/ip pool add name= VPN—PPTP ranges=192.168.100.10—192.168.100.254

|

Выполняем действия в меню PPP

1.Переходим на вкладку Profiles.

2.Нажимаем синий крест (плюс).

В окне создания нового профиля вводим:

3.Name: PC360VPN (любое понятное имя латиницей).

4.Local Adress: 192.168.100.1 (адрес роутера в VPN)

5.Remote Address: VPN-PPTP(выбираем созданный ранее пул или указываем IP-адрес который присвоится для удаленного клиента)

6.Нажимаем кнопку «ОК».

Через командную строку терминала:

|

1

|

/ppp profile add name=PC360VPN local—address=192.168.100.1 remote—address=VPN—PPTP

|

Если к пользователю VPN понадобится постоянное и частое удаленное подключение, то необходимо будет знать его IP-адрес. При раздаче пула IP адрес может оказаться любой из заданного диапазона. Поэтому альтернативный вариант — не использовать пул IP-адресов, а привязать пользователя к конкретному IP. Для этого при создании профиля нужно указывать IP-адрес в поле Remote Address. Затем привязывать профиль к пользователю. Это можно сделать так же при создании пользователя (см.далее).

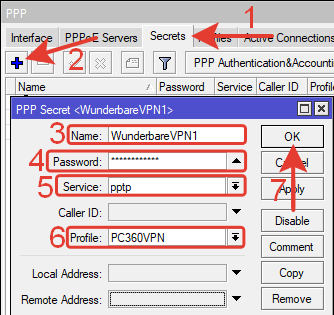

1.В меню PPP переходим на вкладку Secrets.

2.Нажимаем синий крест (плюс).

В открывшемся окне вводим:

3.Name: WunderbareVPN1 (имя пользователя )

4.Password: 12345Password (сложный пароль из латинских букв и цифр разного регистра)

5.Service: pptp

6.Profile: PC360VPN (созданный ранее профиль, выбираем из выпадающего списка)

7.Нажимаем кнопку «ОК».

Новый пользователь появится в списке. Пользователя vpn (дефолтного) лучше отключить или удалить.

Через командную строку терминала:

|

1

|

/ppp secret add name=WunderbareVPN1 password=12345Password profile=PC360VPN service=pptp

|

Удаление пользователя vpn.

|

1

|

/ppp secret remove vpn

|

В поле Remote Adress можно указать IP-адрес, который будет всегда присвоен к этому пользователю.

Создаем необходимое количество пользователей аналогичными действиями.

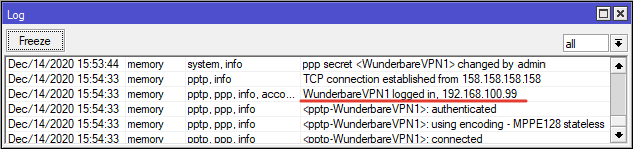

Когда VPN начнет работать, в логе можно отследить подключение созданных пользователей к сети.

Правила необходимы при настроенном firewall, в случае если в низу всего списка размещено правило, запрещающее все прочие подключения по входу в роутер.

PPTP требует одновременного установления двух сетевых сессий – GRE(установка сессии) и соединение на TCP-порту 1723 (для инициации и управления GRE-соединением). wiki

6.1Правило для открытия порта 1723.

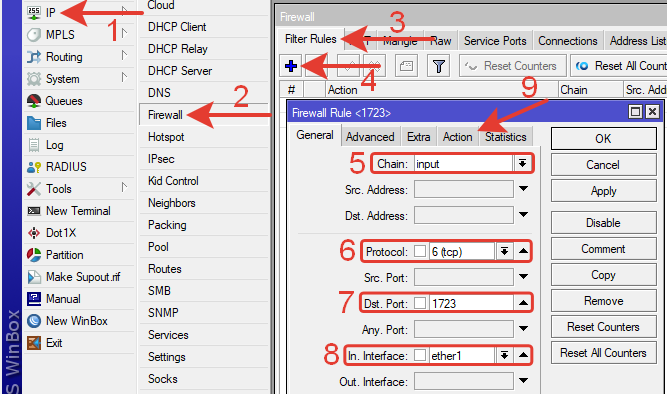

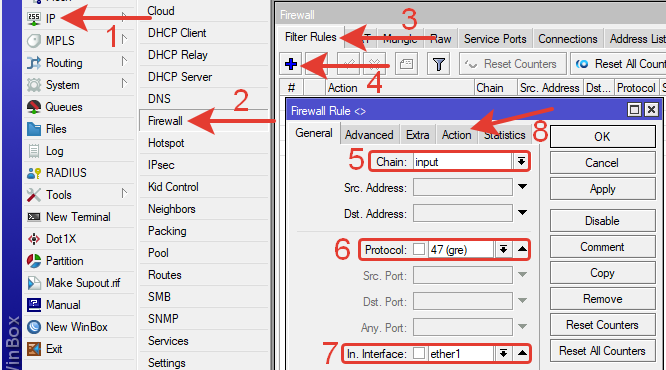

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: tcp (протокол)

7.Dst. Port: 1723 (порт назначения)

8.In Interface: ether1 (внешний интерфейс)

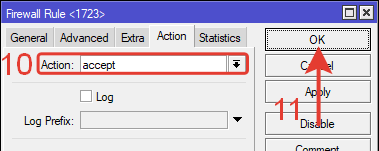

9.Переходим на вкладку Action.

На вкладке Action вводим:

10.Action: accept

11.Нажимаем кнопку ОК для сохранения правила.

Через командную строку терминала:

|

1

|

/ip firewall filter add chain=input dst—port=1723 in—interface=ether1 protocol=tcp action=accept comment=«VPN RULE1 accept PORT 1723»

|

6.2Правило для разрешения GRE.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем Firewall.

3.В открывшемся окне переходим на вкладку Filter Rules.

4.Нажимаем синий крест (плюс).

В открывшемся окне вводим настройки:

5.Chain: input (вход)

6.Protocol: gre (протокол)

7.In Interface: ether1 (внешний интерфейс)

8.Переходим на вкладку Action.

На вкладке Action вводим:

9.Action: accept

10.Нажимаем кнопку ОК.

Через командную строку терминала:

|

1

|

/ip firewall filter add chain=input in—interface=ether1 protocol=gre action=accept comment=«VPN RULE2 accept GRE»

|

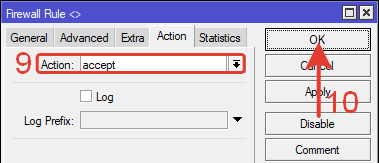

В списке правил появятся два новых. Расположить их нужно в самом верху списка.

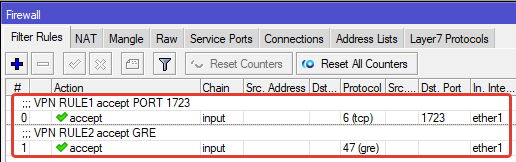

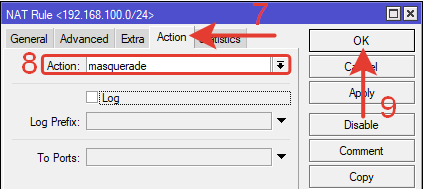

6.3Правило NAT.

NAT masquerade для VPN трафика. Правило создается на вкладке NAT аналогично предыдущим правилам.

Через командную строку терминала:

|

1

|

add chain=srcnat out—interface=ether1 src—address=192.168.100.0/24 action=masquerade comment=«VPN RULE NAT masquerade vpn traffic»

|

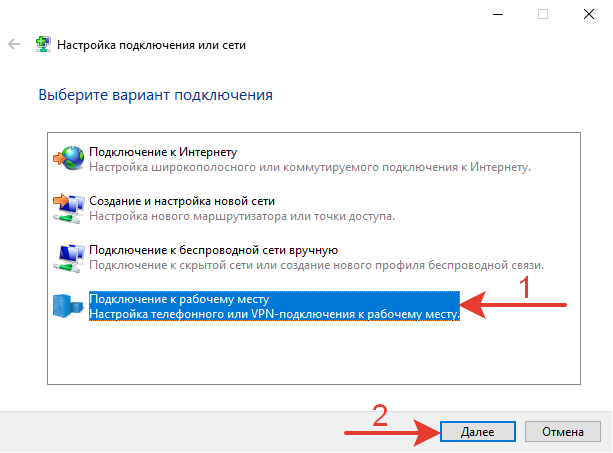

7.Настройка VPN соединения клиента в Windows 10.

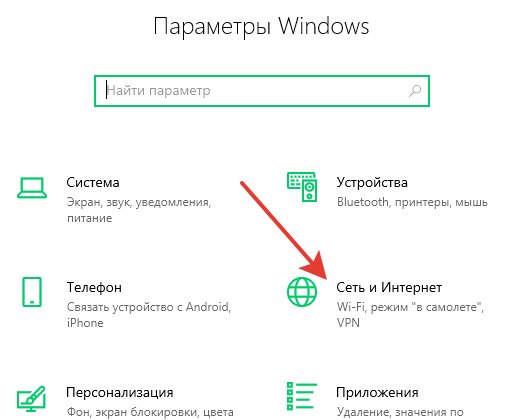

Удаленный компьютер подключен в Интернет. В этом ПК переходим в управление сетями.

Панель управления >> Сеть и Интернет >> Центр управления сетями и общим доступом.

Создаем новое подключение.

Среди вариантов подключения выбираем – «Подключение к рабочему месту». Далее.

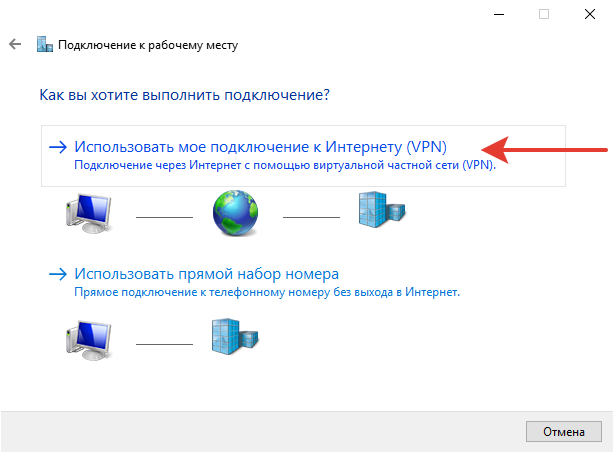

Выбираем – «Использовать мое подключение к Интернету (VPN)».

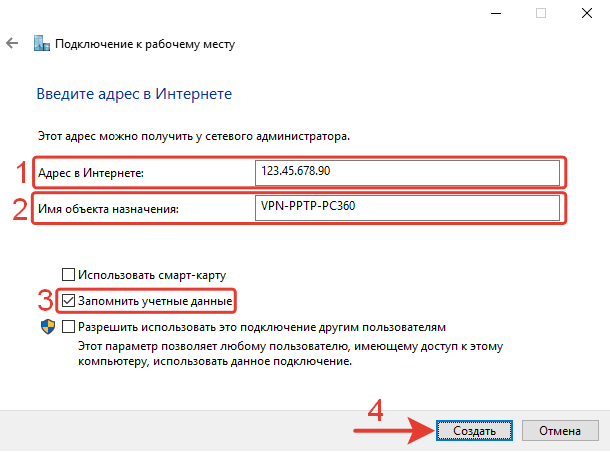

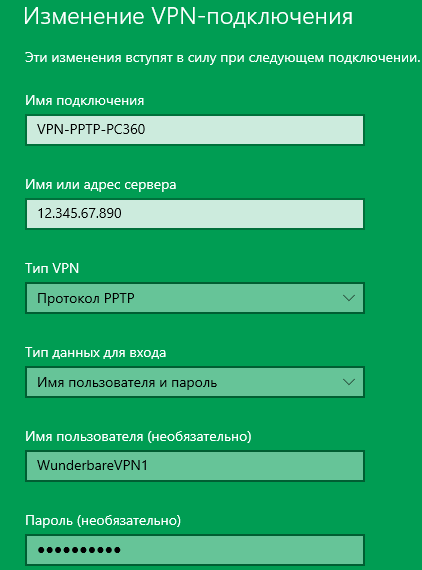

В следующем пункте указываем внешний статический IP-адрес роутера или внешний идентификатор MikroTik(1234567891443.sn.mynetname.net у каждого роутера свой).

В поле имя пишем любое понятное имя латинскими буквами. Отмечаем галочкой «Запомнить учетные данные».

Нажимаем кнопку «Создать».

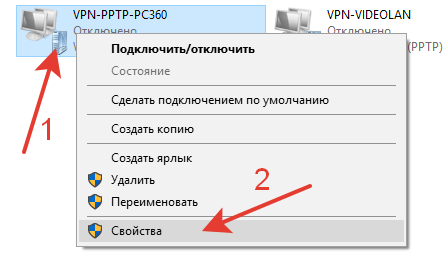

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

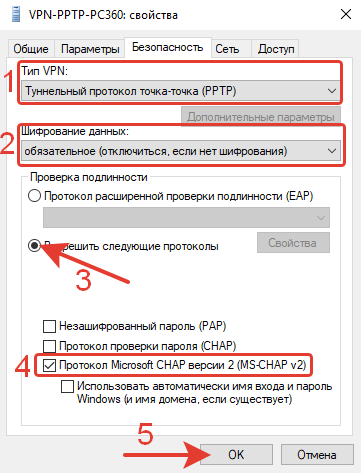

В свойствах переходим на вкладку безопасность. Указываем следующие параметры.

1.Тип VPN: Туннельный протокол точка-точка (PPTP).

2.Шифрование данных: обязательное (отключится если нет шифрования)

3.Разрешить следующие протоколы – отмечаем точкой.

4.Протокол Microsoft CHAP версия 2 (MS-CHAPv2).

5.Кнопка «ОК» для сохранения настроек.

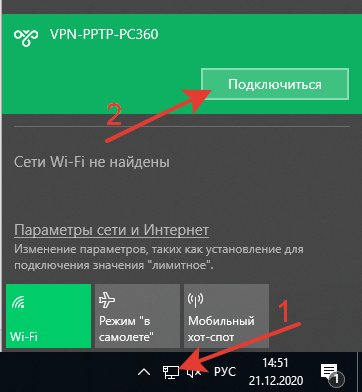

В нижней правой части экрана нажимаем на значок сети, выбираем из раскрывшегося списка нужное соединение и нажимаем кнопку «Подключится».

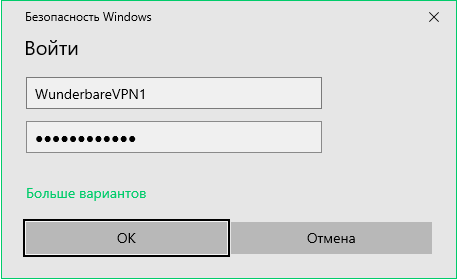

В окне авторизации вводим учетные данные пользователя VPN.

После правильного ввода учетных данных произойдет подключение.

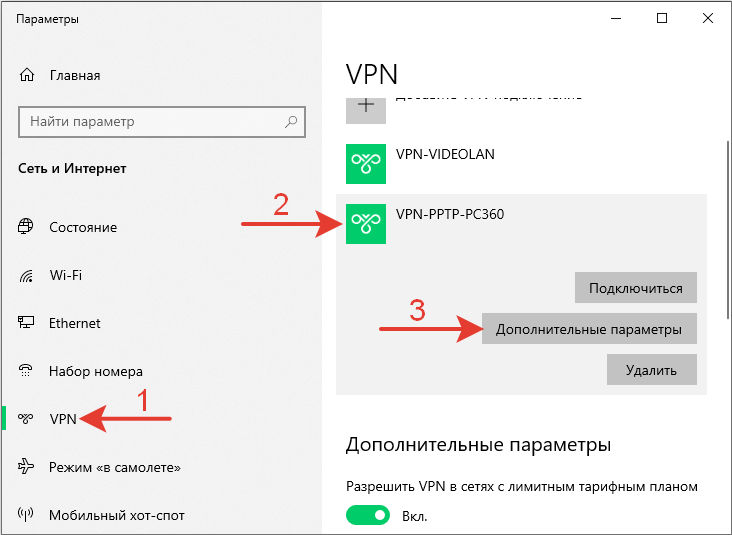

В случае если нужно изменить учетные данные, сделать это можно в меню параметров Windows 10 «Сеть и Интернет».

Выбираем VPN >> созданное соединение >> Дополнительные параметры.

Изменяем и сохраняем параметры.

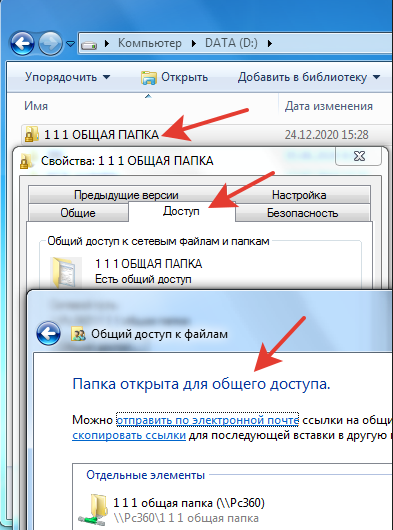

8.Подключение к общей папке через VPN.

Пользователю VPN1 нужно получить доступ к общей папке у пользователя VPN2.

Общая папка создана, доступ к ней открыт для всех.

На компьютерах обоих пользователей выполнены все предыдущие настройки, пользователи подключены к VPN.

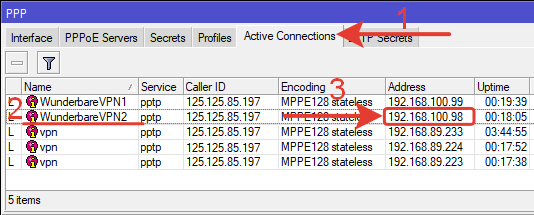

В настройках PPP роутера переходим на вкладку Active Connections и находим нужного нам пользователя. Переписываем его IP-адрес.

Можно задать постоянный IP-адрес при настройке пользователя в графе Remote Address.

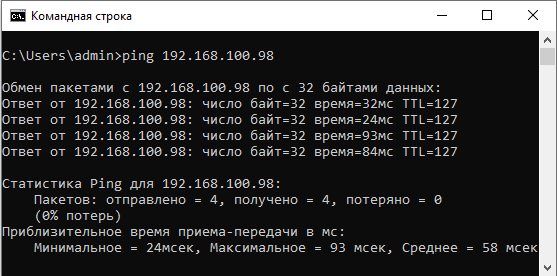

Проверяем в командной строке с помощью команды ping связи с компьютером нужного пользователя.

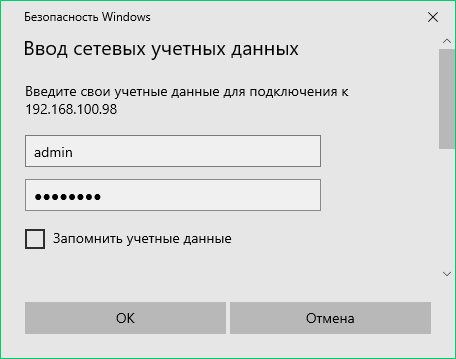

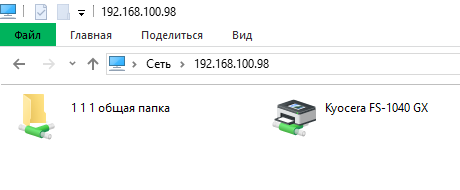

Для доступа к общей папке открываем Мой Компьютер и в адресной строке вводим IP-адрес компьютера, в котором находится общая папка.

|

1

|

\\192.168.100.98

|

Нажимаем кнопку «Enter».

В открывшейся форме для авторизации указываем учетные данные пользователя Windows или администратора.

Для гарантированного подключения нужно вводить имя компьютера (домена) и через слэш имя пользователя, например MYPC\admin.

После правильного ввода логина и пароля откроется все, что в общем доступе у пользователя VPN2.

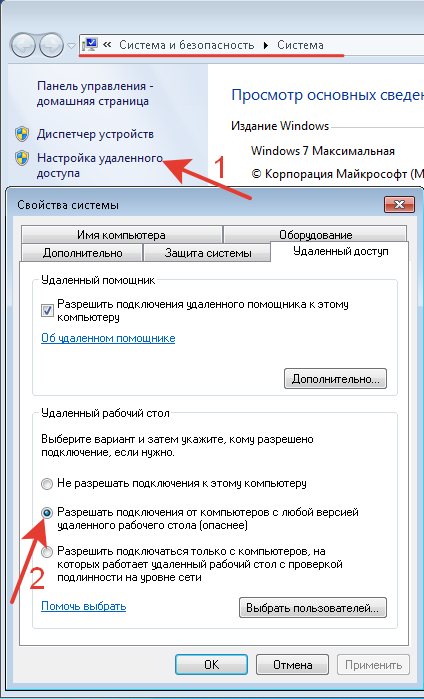

Первоначально удаленный доступ нужно активировать в настройках системы пользователя VPN2.

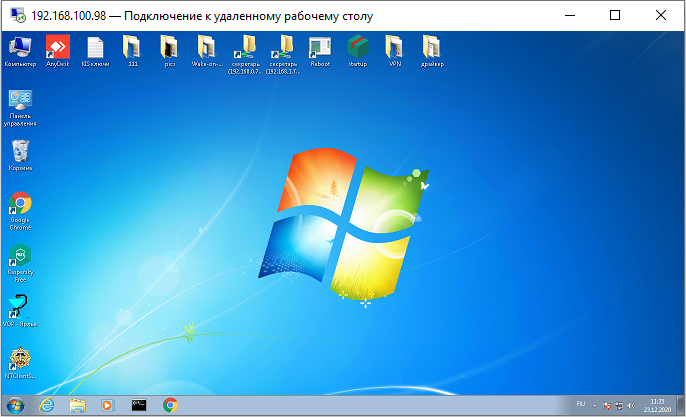

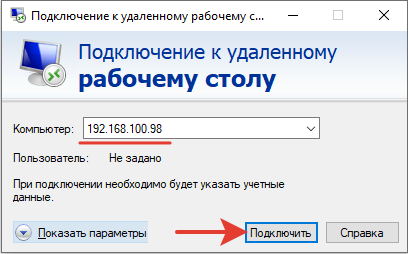

Запускаем RDP, вводим IP-адрес пользователя VPN.

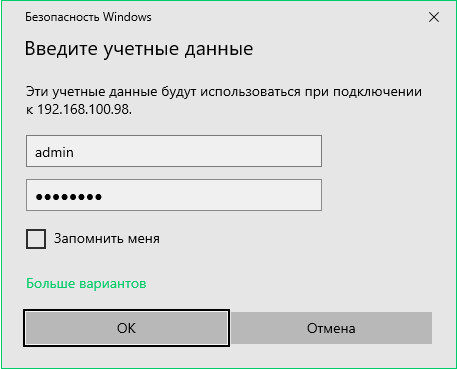

При авторизации вводить нужно данные учетной записи ПК (домен/имя пользователя или уч.запись администратора).

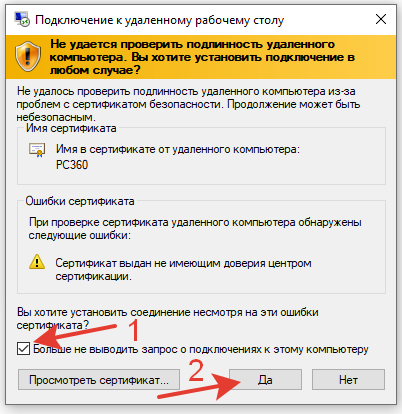

При появлении сообщения о сертификате, нажимаем ДА. Галочкой можно отметить пункт о том, чтоб этот вопрос больше не задавался.

Наконец, видим рабочий стол пользователя VPN.